This post was originally published on this site

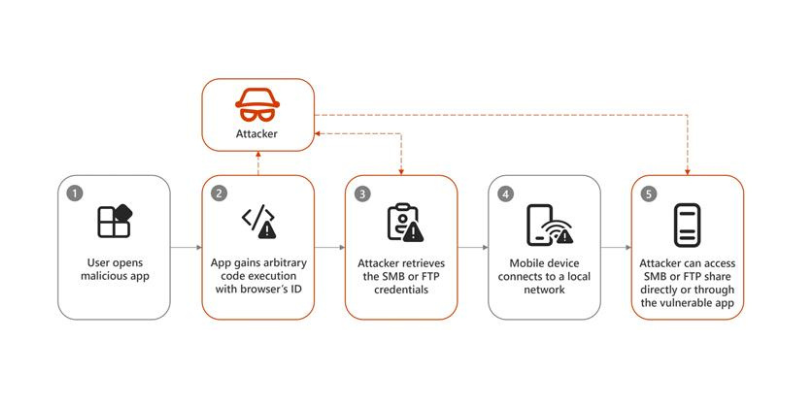

Πολλές δημοφιλείς εφαρμογές Android που βρίσκονται στο Google Play Store είναι επιρρεπείς σε μια συγκεκριμένη ευπάθεια, γνωστή ως επίθεση Dirty Stream.

Αυτή η ευπάθεια, που αφορά τη διέλευση διαδρομής, μπορεί να εκμεταλλευτεί μια κακόβουλη εφαρμογή για να αντικαταστήσει αυθαίρετα αρχεία στον αρχικό κατάλογο της επηρεαζόμενης εφαρμογής.

«Οι επιπτώσεις αυτής της ευπάθειας περιλαμβάνουν την αυθαίρετη εκτέλεση κώδικα και την κλοπή πιστοποιητικών, εξαρτώμενες από τον τρόπο χρήσης της εφαρμογής», σύμφωνα με τον Δημήτριο Βαλσαμάρα από την ομάδα Microsoft Threat Intelligence, σε έκθεση που δημοσιεύτηκε την Τετάρτη.

Διαβάστε επίσης: Δείτε τη νέα εμφάνιση του Google Play Store!

Η επιτυχημένη εκμετάλλευση θα μπορούσε να δώσει τη δυνατότητα σε έναν χάκερ να ελέγξει πλήρως τη συμπεριφορά της εφαρμογής, καθώς και να χρησιμοποιήσει τα κλεμμένα token για να αποκτήσει ανεξουσιοδότητα πρόσβαση στους online λογαριασμούς και τα σχετικά δεδομένα του θύματος.

Δύο από τις εφαρμογές που βρέθηκαν ευάλωτες στο πρόβλημα είναι οι εξής –

Xiaomi File Manager (com.mi. Android.globalFileexplorer) – Πάνω από 1 δισεκατομμύριο εγκαταστάσεις

WPS Office (cn.wps.moffice_eng) – Πάνω από 500 εκατομμύρια εγκαταστάσεις

Το Android χρησιμοποιεί τη στρατηγική της απομόνωσης, δίνοντας σε κάθε εφαρμογή τον δικό της αποκλειστικό χώρο δεδομένων και μνήμης. Για τη διευκόλυνση της ασφαλούς κοινής χρήσης δεδομένων και αρχείων μεταξύ εφαρμογών, προσφέρει μια λύση που ονομάζεται πάροχος περιεχομένου. Παρ’ όλα αυτά, οι αδυναμίες στην υλοποίηση των εφαρμογών μπορεί να επιτρέψουν την παράκαμψη των περιορισμών πρόσβασης στον προσωπικό κατάλογο δεδομένων μιας εφαρμογής.

“Αυτό το μοντέλο που εστιάζει σε παροχή περιεχομένου διαθέτει έναν καθορισμένο μηχανισμό κοινής χρήσης αρχείων, επιτρέποντας στις εφαρμογές να μοιράζονται τα δικά τους αρχεία με άλλες εφαρμογές με ασφάλεια και με λεπτομερή έλεγχο”, ανέφερε ο Δημήτρης Βαλσαμάρας.

Ωστόσο, αντιμετωπίζουμε συχνά καταστάσεις όπου η εφαρμογή που λαμβάνει δεδομένα δεν ελέγχει την εγκυρότητα του περιεχομένου του αρχείου που παραλαμβάνει. Κρίσιμης σημασίας είναι επίσης η χρήση του ονόματος αρχείου, όπως παρέχεται από την εφαρμογή που εξυπηρετεί, για την προσωρινή αποθήκευση του εισερχόμενου αρχείου στον εσωτερικό κατάλογο δεδομένων της εφαρμογής που το καταναλώνει.

Αυτή η παγίδα έχει τη δυνατότητα να προκαλέσει σοβαρές επιπτώσεις, ιδιαίτερα όταν μια εφαρμογή που προορίζεται για την εξυπηρέτηση χρηστών ανακοινώνει μια επιβλαβή έκδοση της κλάσης FileProvider. Σκοπός αυτής της ενέργειας είναι να επιτρέψει την κοινή χρήση αρχείων μεταξύ διαφορετικών εφαρμογών, καταλήγοντας στην αντικατάσταση κρίσιμων αρχείων μέσα στον ιδιωτικό χώρο δεδομένων της εξυπηρετούμενης εφαρμογής από την καταναλωτική εφαρμογή.

Με άλλα λόγια, ο μηχανισμός αξιοποιεί την άκριτη εμπιστοσύνη της καταναλωτικής εφαρμογής στα δεδομένα εισόδου, επιτρέποντας την αποστολή αυθαίρετων και πιθανώς επιβλαβών φορτίων μέσω ενός ειδικά διαμορφωμένου αρχείου, με μια προσαρμοσμένη και ειδική πρόθεση, χωρίς την ενημέρωση ή τη συγκατάθεση του χρήστη, προκαλώντας την εκτέλεση κώδικα.

Ως αποτέλεσμα, αυτή η διαδικασία θα μπορούσε να επιτρέψει σε χάκερ να αντιγράψει το αρχείο προτιμήσεων της στοχευμένης εφαρμογής, ώστε να τη διασυνδέσει με έναν ελεγχόμενο από αυτόν διακομιστή, προκειμένου να αποσπάσει ευαίσθητα δεδομένα.

Ένα διαφορετικό σενάριο αφορά εφαρμογές που φορτώνουν εγγενείς βιβλιοθήκες από τον ειδικό τους φάκελο δεδομένων (αντί του “/data/app-lib”), δίνοντας την δυνατότητα σε μια κακόβουλη εφαρμογή να εκμεταλλευτεί αυτή την ευπάθεια. Με αυτό τον τρόπο, μπορεί να αντικαταστήσει μια εγγενή βιβλιοθήκη με κακόβουλο κώδικα, ο οποίος θα εκτελεστεί κατά τη φόρτωση της βιβλιοθήκης.

Μετά την ευσυνείδητη ανακοίνωση του προβλήματος, τόσο η Xiaomi όσο και το WPS Office προχώρησαν σε διόρθωση από τον Φεβρουάριο 2024. Παρ’ όλα αυτά, η Microsoft υποστήριξε ότι το ζήτημα θα μπορούσε να έχει πιο εκτεταμένες επιπτώσεις, επισημαίνοντας την ανάγκη για τους προγραμματιστές να ελέγξουν τις εφαρμογές τους για πιθανά παρόμοια ζητήματα.

Η Google δημοσίευσε επίσης τη δική της καθοδήγηση σχετικά με το θέμα, προτρέποντας τους προγραμματιστές να χειριστούν σωστά το όνομα αρχείου που παρέχεται από την εφαρμογή διακομιστή.

Δείτε περισσότερα: Τα Google passkeys έχουν ήδη χρησιμοποιηθεί περισσότερες από 1 δισεκατομμύριο φορές

“Όταν μια εφαρμογή πελάτης αποθηκεύει το ληφθέν αρχείο, θα πρέπει να παραβλέπει το όνομα αρχείου που δίνει η εφαρμογή του διακομιστή. Αντ’ αυτού, θα πρέπει να χρησιμοποιήσει ένα μοναδικό αναγνωριστικό που δημιουργείται εσωτερικά για το όνομα του αρχείου,” δήλωσε η Google. “Σε περίπτωση που η δημιουργία ενός μοναδικού ονόματος αρχείου δεν είναι εφικτή, η εφαρμογή πελάτης θα πρέπει να εφαρμόζει διαδικασίες απολύμανσης του παρεχόμενου ονόματος αρχείου.”

Πηγή: thehackernews

https://www.secnews.gr/security/

Add Comment